Allgegenwärtige Computer wie Smartphones und intelligente Uhren ermöglichen den Zugriff auf sensible Informationen jederzeit und überall. Zu diesen Informationen gehören persönliche Informationen auf den Geräten selbst (persönliche Bilder, Tracking-Daten usw.), aber auch Informationen, die in der Cloud gespeichert sind. Die ständig wachsende Zahl von Technologien schafft Chancen und Herausforderungen: Persönliche und insbesondere tragbare Geräte ermöglichen es, Daten in neuen Zusammenhängen zu sammeln und darauf zuzugreifen und dem Nutzer so wertvolle, kontextbezogene Informationsdienste über sein Wohlbefinden anzubieten. Im Gegensatz dazu ermöglichen neue Sensortechnologien, wie beispielsweise Eyetracker und Wärmebildkameras, auch neuartige Formen des Angriffs auf Authentifizierungsmechanismen, die zum Schutz solcher Daten dienen.

Gleichzeitig verändert sich die Art und Weise, wie wir mit Computern interagieren kontinuierlich. Vor der Verbreitung des PC und des Internet wurden nur wenige Geräte (z.B. der Arbeitsplatz des Benutzers) durch Authentifizierungsmechanismen auf Basis von Login und Passwort geschützt. Auf diese Geräte griff der Benutzer einige wenige Male täglich (morgens, nach dem Mittagessen, nach der Kaffeepause) zu. Heute hat sich die Art und Weise, wie wir mit neuen Technologien umgehen, nachhaltig verändert. Heute verfügen Benutzer über ca. 100 Online-Konten und schützen diese mit durchschnittlich 20 unterschiedlichen Passwörtern. Betrachtet man nur das Smartphone, authentifizieren sich die Benutzer mehr als 200 Mal pro Tag. Dies erfordert ein grundlegendes Umdenken, wie wir Sicherheit im Allgemeinen und die Authentifizierung im Besonderen gestalten sollten. Auf der einen Seite besteht die Notwendigkeit, Mechanismen zu entwickeln, die sich besser mit den täglichen Aktivitäten des Benutzers verbinden (Usability). Auf der anderen Seite müssen die Authentifizierungsmechanismen in der Lage sein, mit den Bedrohungen umzugehen, die sich aus dem Aufkommen neuer Sensortechnologien (Sicherheit) ergeben.

Insbesondere arbeiten wir an sogenannten kontext-sensitiven Authentifizierungsverfahren und erforschen die Bedrohungen, welche durch neuartige Technologien entstehen.

Publikationen

|

Yasmeen Abdrabou, Johannes Schütte, Ahmed Shams, Ken Pfeuffer, Daniel Buschek, Mohamed Khamis und Florian Alt. Your Eyes Say You Have Used This Password Before": Identifying Password Reuse from Gaze Behavior and Keystroke Dynamics In Proceedings of the 2022 CHI Conference on Human Factors in Computing Systems. CHI ‘22. Association for Computing Machinery, New York, NY, USA. [Download Bibtex] | |

|

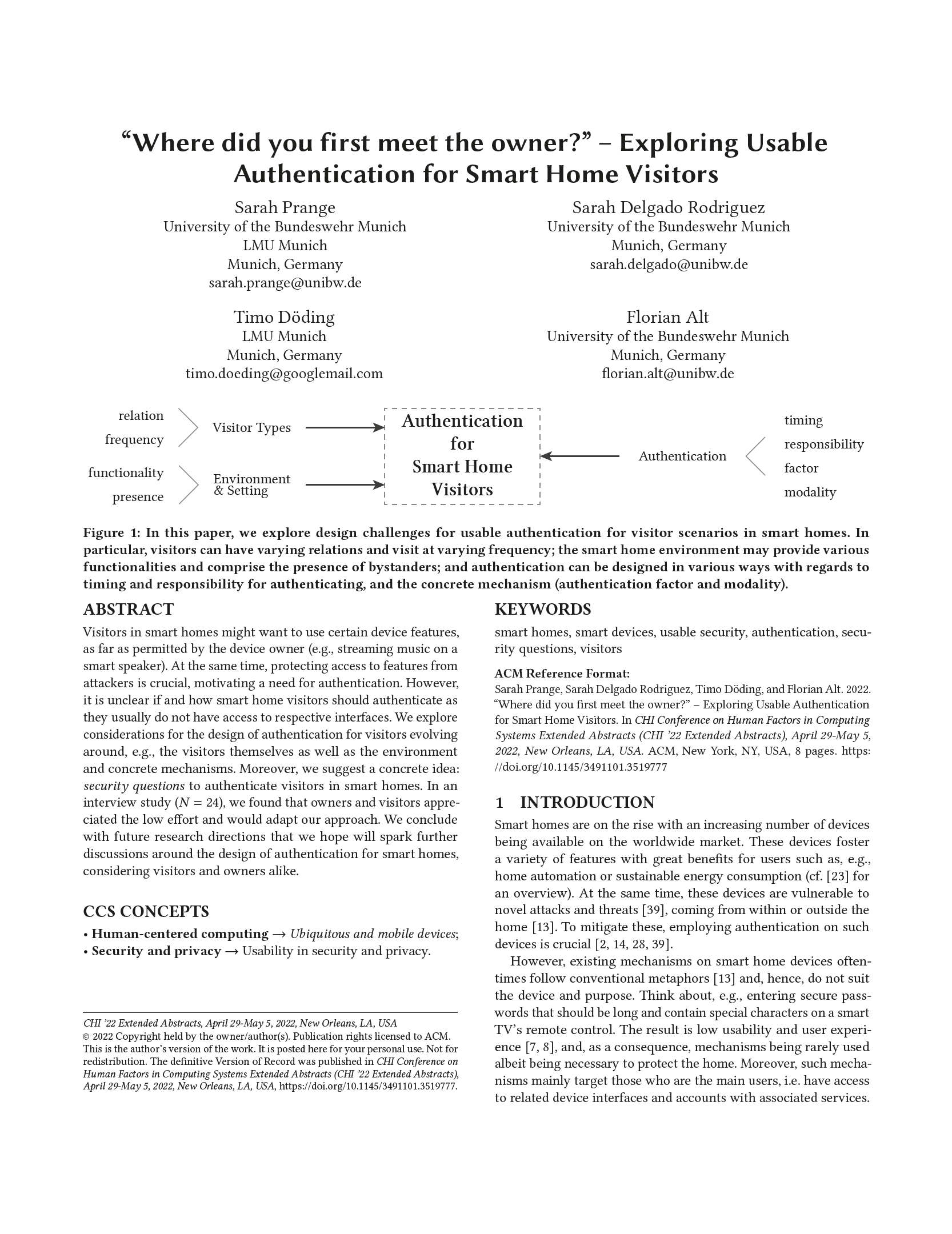

Sarah Prange, Sarah Delgado Rodriguez, Timo Döding und Florian Alt. "Where did you first meet the owner?” – Exploring Usable Authentication for Smart Home Visitors. In Extended Abstracts of the 2022 CHI Conference on Human Factors in Computing Systems. CHI EA ’22. Association for Computing Machinery, New York, NY, USA. [Download Bibtex] [Video] | |

|

Andreas Renz, Matthias Baldauf, Edith Maier und Florian Alt. Alexa, It’s Me! An Online Survey on the User Experience of Smart Speaker Authentication. In Proceedings of the Conference on Mensch Und Computer. MuC '22. Association for Computing Machinery, New York, NY, USA. [Download Bibtex] | |

|

Florian Alt und Stefan Schneegass. Beyond Passwords—Challenges and Opportunities of Future Authentication. [Download Bibtex] | |

|

Sarah Prange, Lukas Mecke, Alice Nguyen, Mohamed Khamis und Florian Alt. Don't Use Fingerprint, it's Raining! How People Use and Perceive Context-Aware Selection of Mobile Authentication. In Proceedings of the 2020 International Conference on Advanced Visual Interfaces. AVI'20. Association for Computing Machinery, New York, NY, USA. [Download Bibtex] | |

|

Lukas Mecke, Sarah Delgado Rodriguez, Daniel Buschek, Sarah Prange und Florian Alt. Communicating Device Confidence Level and Upcoming Re-Authentications in Continuous Authentication Systems on Mobile Devices. In Fifteenth Symposium on Usable Privacy and Security (SOUPS 2019). USENIX Association, Santa Clara, CA. [Download Bibtex] [Video] | |

|

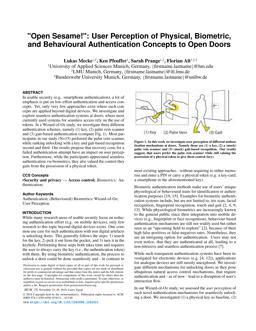

Lukas Mecke, Ken Pfeuffer, Sarah Prange und Florian Alt. Open Sesame!: User Perception of Physical, Biometric, and Behavioural Authentication Concepts to Open Doors. In Proceedings of the 17th International Conference on Mobile and Ubiquitous Multimedia. MUM'18. ACM, New York, NY, USA. [Download Bibtex] | |

|

Yomna Abdelrahman and Mohamed Khamis and Stefan Schneegass and Florian Alt. Stay Cool! Understanding Thermal Attacks on Mobile-based User Authentication. In Proceedings of the 2017 CHI Conference on Human Factors in Computing Systems, Denver, CO, USA, May 06-11, 2017.. [Download Bibtex] | |

|

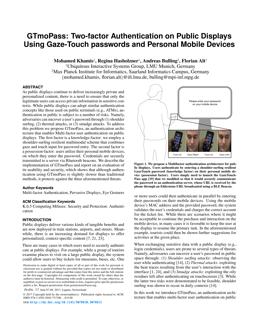

Mohamed Khamis, Regina Hasholzner, Andreas Bulling und Florian Alt. GTmoPass: Two-factor Authentication on Public Displays Using GazeTouch passwords and Personal Mobile Devices. In Proceedings of the 6th International Symposium on Pervasive Displays. PerDis '17. ACM, New York, NY, USA. [Download Bibtex] | |

|

Ceenu George, Mohamed Khamis, Marinus Burger, Henri Schmidt, Florian Alt und Heinrich Hussmann. Seamless and Secure VR: Adapting and Evaluating Established Authentication Systems for Virtual Reality. In Proceedings of the Usable Security Mini Conference 2017. Internet Society, San Diego, CA, USA. [Download Bibtex] | |

|

Florian Alt, Stefan Schneegass, Alireza Sahami Shirazi, Mariam Hassib und Andreas Bulling. Graphical Passwords in the Wild: Understanding How Users Choose Pictures and Passwords in Image-based Authentication Schemes. In Proceedings of the 17th International Conference on Human-Computer Interaction with Mobile Devices and Services. MobileHCI '15. ACM, New York, NY, USA. [Download Bibtex] | |

|

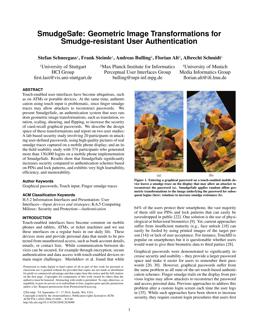

Stefan Schneegass, Frank Steimle, Andreas Bulling, Florian Alt und Albrecht Schmidt. SmudgeSafe: Geometric Image Transformations for Smudge-resistant User Authentication. In Proceedings of the 2014 ACM International Joint Conference on Pervasive and Ubiquitous Computing. UbiComp '14. ACM, New York, NY, USA. [Download Bibtex] | |

|

Andreas Bulling, Florian Alt und Albrecht Schmidt. Increasing The Security Of Gaze-Based Cued-Recall Graphical Passwords Using Saliency Masks. In Proceedings of the 2012 ACM Annual Conference on Human Factors in Computing Systems. CHI'12. ACM, New York, NY, USA. [Download Bibtex] |